Nguy cơ máy tính kết nối Internet bị nhiễm phần mềm độc hại sẽ không bao giờ có thể giảm xuống bằng không. Đó chỉ là bản chất của phần mềm xảy ra lỗi. Ở đâu có lỗi thiết kế phần mềm, có những người sẽ khai thác những lỗi đó để lợi thế cho họ.

Người dùng PC tốt nhất có thể hy vọng là giảm thiểu khả năng bị lây nhiễm và giảm thiểu thiệt hại mà một phần mềm độc hại có thể gây ra - cho dù nó có ý định đánh cắp dữ liệu nhạy cảm của người dùng hay chỉ huy máy như là một phần của cuộc tấn công mạng vào máy chủ hàng ngàn dặm.

Tuần trước, người dùng Internet đã bị cuốn vào cuộc chiến chéo của một trận chiến trực tuyến. Một bên là những kẻ gửi thư rác và các loại bất chính khác gửi phần mềm độc hại qua e-mail. Bên kia là tổ chức chống thư rác Spamhaus. Như Don Reisinger đã báo cáo vào thứ Tư tuần trước, một số trang web ở châu Âu đã trải qua sự chậm lại đáng kể do vụ tấn công, có thể có liên quan đến các băng đảng tội phạm ở Nga và Đông Âu.

Trong một bài đăng vào thứ Sáu tuần trước, Declan McCullagh giải thích rằng công nghệ đánh bại các cuộc tấn công như vậy đã được biết đến trong hơn một thập kỷ, mặc dù việc triển khai công nghệ trên toàn Internet là khó khăn và thực tế, có thể là không thể.

Vì vậy, nơi mà rời khỏi người dùng Internet trung bình, hàng ngày của bạn? Khả năng ngăn chặn các máy của chúng tôi bị tấn công bởi phần mềm độc hại sẽ luôn bị giới hạn bởi tính nhạy cảm bẩm sinh của chúng tôi. Đơn giản là chúng ta rất có thể bị lừa mở một tệp hoặc trang Web mà chúng ta không nên.

Tỷ lệ lây nhiễm PC giữ ổn định mặc dù sự phổ biến của phần mềm chống vi-rút miễn phí. Ngay cả các chương trình bảo mật tốt nhất cũng không phát hiện ra một số phần mềm độc hại, vì kết quả kiểm tra của AV So sánh chỉ ra (PDF). Ví dụ: trong các thử nghiệm được thực hiện vào tháng 8 năm 2011, Microsoft Security Essentials được đánh giá là Nâng cao (mức điểm cao thứ hai) với tỷ lệ phát hiện là 92, 1% và "rất ít" dương tính giả.

Vì chúng tôi sẽ không bao giờ loại bỏ sự lây nhiễm của PC, nên cách phòng chống botnet tốt nhất không phải ở nguồn mà là ở điểm truy cập vào mạng của ISP. Vào tháng 7 năm ngoái, Lực lượng đặc nhiệm Kỹ thuật Internet đã phát hành bản dự thảo Khuyến nghị về khắc phục lỗi trong mạng ISP, trong đó chỉ ra những thách thức do phát hiện và loại bỏ bot.

Thật không may, việc phát hiện và loại bỏ các botnet không dễ dàng hơn cho các ISP. Khi các ISP quét máy tính của khách hàng, PC có thể coi việc quét là một cuộc tấn công và tạo ra cảnh báo bảo mật. Nhiều người lo ngại về ý nghĩa riêng tư của các ISP quét nội dung trên máy của khách hàng của họ. Sau đó, có sự miễn cưỡng cơ bản của các ISP để chia sẻ dữ liệu và làm việc chung.

Phần lớn các biện pháp khắc phục được đề xuất của IETF là nhằm giáo dục người dùng về sự cần thiết phải quét PC của họ để tìm nhiễm trùng và loại bỏ những người họ khám phá. Mặc dù hầu hết các trường hợp nhiễm vi-rút làm cho sự hiện diện của chúng được biết đến bằng cách làm chậm hệ thống và gây ra sự cố, bản chất lén lút của nhiều bot có nghĩa là người dùng có thể không biết gì về chúng. Nếu bot được thiết kế không để đánh cắp dữ liệu của người dùng mà chỉ tham gia vào một cuộc tấn công DDoS, người dùng có thể cảm thấy không cần phải phát hiện và xóa bot.

Một trong những gợi ý của báo cáo của IETF là các ISP chia sẻ dữ liệu "chọn lọc" với các bên thứ ba, bao gồm cả các đối thủ cạnh tranh, để tạo điều kiện cho phân tích lưu lượng. Vào tháng 3 năm ngoái, Hội đồng Bảo mật, Độ tin cậy và Khả năng Tương tác Truyền thông đã phát hành Bộ quy tắc ứng xử chống Bot tự nguyện cho các ISP (PDF). Ngoài việc tự nguyện, ba trong số bốn khuyến nghị trong "ABC dành cho ISP" dựa vào người dùng cuối:

Giáo dục người dùng cuối về mối đe dọa do bot gây ra và hành động mà người dùng cuối có thể thực hiện để giúp ngăn ngừa nhiễm bot;Phát hiện các hoạt động của bot hoặc có được thông tin, bao gồm từ các bên thứ ba đáng tin cậy, về việc nhiễm bot trong cơ sở người dùng cuối của họ;

Thông báo cho người dùng cuối về các trường hợp nghi ngờ nhiễm bot hoặc giúp cho phép người dùng cuối xác định xem họ có bị nhiễm bot không; và

Cung cấp thông tin và tài nguyên, trực tiếp hoặc bằng cách tham khảo các nguồn khác, cho người dùng cuối để hỗ trợ họ trong việc khắc phục nhiễm trùng bot.

Một bài báo có tiêu đề "Mô hình hóa các chính sách quy mô Internet để dọn dẹp phần mềm độc hại" (PDF) được viết bởi Stephen Hofmeyr của Phòng thí nghiệm quốc gia Lawrence Berkeley và những người khác cho rằng việc các ISP lớn làm việc cùng nhau để phân tích lưu lượng truy cập tại các điểm truy cập vào mạng của họ hiệu quả hơn phát hiện bot trên máy người dùng cuối.

Nhưng điều đó không khiến chúng ta hoàn toàn khó khăn. Nếu mỗi PC Windows được quét phần mềm độc hại mỗi tháng một lần, sẽ có ít bot hơn cho cuộc tấn công DDoS tiếp theo. Vì độc giả CNET có xu hướng am hiểu công nghệ hơn mức trung bình, tôi đề xuất một chương trình áp dụng máy tính: mọi người quét hai hoặc ba PC mà họ nghi ngờ không được chủ sở hữu của họ (chẳng hạn như người thân) duy trì trên cơ sở chuyên nghiệp.

Dưới đây là ba bước bạn có thể thực hiện để giảm thiểu khả năng PC Windows sẽ được phác thảo thành một đội quân botnet.

Không sử dụng tài khoản quản trị viên Windows

Phần lớn các phần mềm độc hại nhắm vào các hệ thống Windows. Phần lớn, đó đơn giản là do số lượng: có rất nhiều cài đặt Windows hơn bất kỳ hệ điều hành nào khác tận dụng Windows tối đa hóa một phần hiệu quả của phần mềm độc hại.

Nhiều người không có lựa chọn nào khác ngoài sử dụng Windows, rất có thể là do chủ nhân của họ yêu cầu điều đó. Đối với nhiều người khác, sử dụng một hệ điều hành khác ngoài Windows là không thực tế. Nhưng rất ít người cần sử dụng tài khoản quản trị viên Windows hàng ngày. Trong hai năm qua, tôi chỉ sử dụng một tài khoản Windows tiêu chuẩn trên PC hàng ngày của mình, với một hoặc hai ngoại lệ.

Trên thực tế, tôi thường quên tài khoản thiếu đặc quyền của quản trị viên cho đến khi cài đặt hoặc cập nhật phần mềm yêu cầu tôi nhập mật khẩu quản trị viên. Sử dụng tài khoản tiêu chuẩn không giúp PC của bạn chống được phần mềm độc hại, nhưng làm như vậy chắc chắn sẽ tăng thêm mức độ bảo vệ.

Đặt phần mềm của bạn để tự động cập nhật

Cách đây nhiều năm, các chuyên gia khuyên người dùng PC nên đợi một hoặc hai ngày trước khi áp dụng các bản vá cho Windows, trình phát phương tiện và các ứng dụng khác để đảm bảo các bản vá không gây ra nhiều vấn đề hơn những gì họ đã ngăn chặn. Bây giờ rủi ro gây ra bởi phần mềm chưa được vá là lớn hơn nhiều so với bất kỳ trục trặc tiềm năng nào xảy ra từ bản cập nhật.

Vào tháng 5 năm 2011, tôi đã so sánh ba máy quét miễn phí phát hiện ra phần mềm lỗi thời, không an toàn. Yêu thích của tôi trong ba người lúc đó là TechTracker vì sự đơn giản của CNET, nhưng giờ tôi dựa vào Trình kiểm tra phần mềm cá nhân của Secunia, theo dõi các cập nhật trước đây của bạn và cung cấp Điểm hệ thống tổng thể.

Cài đặt mặc định trong Windows Update là tự động tải xuống và cài đặt các bản cập nhật. Cũng được chọn theo mặc định là các tùy chọn để nhận các bản cập nhật được đề xuất cũng như các tùy chọn được gắn nhãn quan trọng và tự động cập nhật các sản phẩm khác của Microsoft.

Sử dụng chương trình chống phần mềm độc hại thứ hai để quét hệ thống

Vì không có chương trình bảo mật nào phát hiện mọi mối đe dọa tiềm tàng, nên có một trình quét phần mềm độc hại thứ hai được cài đặt để quét hệ thống thủ công thường xuyên. Hai chương trình quét vi-rút thủ công yêu thích của tôi là Malwarebytes Anti-Malware và Công cụ loại bỏ phần mềm độc hại của Microsoft, cả hai đều miễn phí.

Tôi không ngạc nhiên lắm khi Malwarebytes phát hiện ra ba trường hợp virus PUP.FaceTheme trong các khóa Registry của PC Windows 7 hàng ngày của tôi (hiển thị bên dưới), nhưng tôi không mong đợi chương trình phát hiện bốn loại virus khác nhau trong các thư mục hệ thống Windows cũ trên một hệ thống thử nghiệm với cấu hình mặc định của Windows 7 Pro (như được hiển thị trên màn hình ở đầu bài này).

Một lợi ích bất ngờ của việc loại bỏ phần mềm độc hại là giảm thời gian khởi động cho máy Windows 7 từ hơn hai phút xuống chỉ còn hơn một phút.

Trợ giúp cho các nhà điều hành trang web đang bị tấn công

Các cuộc tấn công DDoS được thúc đẩy chủ yếu bởi lợi ích tài chính, chẳng hạn như vụ việc hồi tháng 12 năm ngoái đã làm trống một tài khoản trực tuyến của Ngân hàng phương Tây trị giá 900.000 đô la, như Brian Krebs báo cáo. Các cuộc tấn công cũng có thể là một nỗ lực để trả thù chính xác, điều mà nhiều nhà phân tích tin rằng có liên quan đến vụ tấn công DDoS vào tuần trước chống lại Spamhaus.

Nhưng câu chuyện liên quan

- Dongle đùa và một tweet dẫn đến cháy nổ, đe dọa, tấn công DDoS

- Có phải cuộc chiến thư rác thực sự làm chậm Internet?

- Các kiến nghị nặc danh Hoa Kỳ coi các cuộc tấn công DDoS là sự phản kháng hợp pháp

Chính phủ Iran đã đổ lỗi cho một loạt các cuộc tấn công DDoS gần đây chống lại các ngân hàng Mỹ, như tờ New York Times đưa tin vào tháng 1 năm ngoái. Càng ngày, các botnet càng được các nhà hoạt động chính trị chỉ đạo chống lại sự phản đối của họ, chẳng hạn như làn sóng tấn công của kẻ tấn công chống lại các ngân hàng được báo cáo bởi Tracy Kitten trên trang BankInfoSecurity.com.

Trong khi các trang web lớn như Google và Microsoft có tài nguyên để hấp thụ các cuộc tấn công DDoS mà không gặp trục trặc, các nhà khai thác trang web độc lập dễ bị tổn thương hơn nhiều. Tổ chức Electronic Frontier Foundation cung cấp một hướng dẫn cho các chủ sở hữu trang web nhỏ để giúp họ đối phó với các cuộc tấn công DDoS và các mối đe dọa khác. Chương trình Keep Your Site Alive bao gồm các khía cạnh cần xem xét khi chọn máy chủ Web, các lựa chọn thay thế dự phòng và phản chiếu trang web.

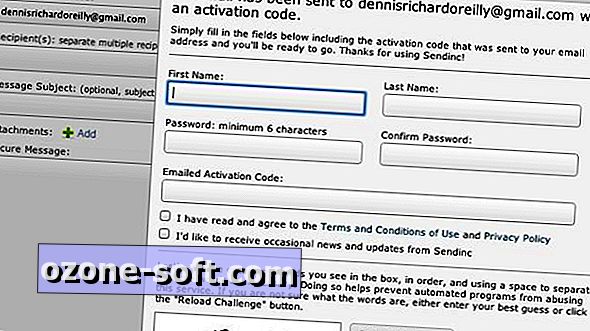

Tác động ngày càng tăng của các cuộc tấn công DDoS là một trong những chủ đề của Báo cáo tình báo mối đe dọa toàn cầu năm 2013 do công ty bảo mật Solutionary phát hành. Tải xuống báo cáo yêu cầu đăng ký, nhưng nếu bạn đang vội, Bill Brenner cung cấp bản tóm tắt báo cáo trên blog Salted Hash của CSO.

Như Brenner báo cáo, hai xu hướng được Solutionary xác định là phần mềm độc hại ngày càng tinh thông trong việc tránh bị phát hiện và Java là mục tiêu ưa thích của các bộ công cụ khai thác phần mềm độc hại, thay thế Adobe PDF ở đầu danh sách.

Máy chủ DNS 'lỗ hổng' đằng sau các cuộc tấn công DDoS

Sự cởi mở bẩm sinh của Internet làm cho các cuộc tấn công DDoS có thể xảy ra. Nhà cung cấp phần mềm DNS JH Software giải thích cách cài đặt đệ quy của DNS cho phép một loạt các yêu cầu botnet tràn vào máy chủ DNS. Patrick Lynch của CloudShield Technologies xem xét vấn đề "bộ giải quyết mở" từ góc độ doanh nghiệp và ISP.

Paul Vixie xem xét sự nguy hiểm của việc chặn DNS trên trang web của Hiệp hội Hệ thống Internet. Vixie tương phản chặn với đề xuất DNS bảo mật để chứng minh tính xác thực hoặc không xác thực của trang web.

Cuối cùng, nếu bạn có hai giờ rưỡi để giết, hãy xem cuộc thảo luận thú vị được tổ chức tại thành phố New York vào tháng 12 năm ngoái với tựa đề Giảm thiểu các cuộc tấn công DDoS: Thực tiễn tốt nhất cho Cảnh quan đe dọa tiến triển. Bảng điều khiển đã được kiểm duyệt bởi Giám đốc điều hành của Public Interest, Brian Cute và bao gồm các giám đốc điều hành từ Verisign, Google và Symantec.

Tôi đã bị ấn tượng bởi một chủ đề định kỳ trong số những người tham gia hội thảo: chúng ta cần giáo dục người dùng cuối, nhưng đó thực sự không phải là lỗi của họ, và cũng không hoàn toàn là vấn đề của họ. Đối với tôi, nó nghe có vẻ hơi giống như các ISP vượt qua vòng lao lý.

Để LạI Bình LuậN CủA BạN