Cập nhật, Thứ Tư lúc 11:45 sáng PT: Google đã ban hành một bản sửa lỗi buộc các ứng dụng Google bị ảnh hưởng phải kết nối thông qua giao thức bảo mật HTTPS. Miễn là bạn cập nhật ứng dụng của mình khi sửa lỗi được đẩy ra, lỗ hổng Wi-Fi công cộng này sẽ không ảnh hưởng đến bạn. Cho đến lúc đó, tốt nhất là sử dụng Wi-Fi công cộng hết sức thận trọng hoặc làm theo hướng dẫn bên dưới.

Theo một báo cáo mới, điện thoại và máy tính bảng Android chạy phiên bản 2.3.3 trở về trước bị lỗ hổng lịch và thông tin liên lạc trên các mạng Wi-Fi công cộng. Tuy nhiên, có một số bước cụ thể bạn có thể thực hiện để bảo vệ chính mình.

Đây là cách nó hoạt động. Lỗ hổng nằm trong API Giao thức ClientLogin, giúp sắp xếp hợp lý cách ứng dụng Google nói chuyện với các máy chủ của Google. Các ứng dụng yêu cầu quyền truy cập bằng cách gửi tên tài khoản và mật khẩu qua kết nối an toàn và quyền truy cập có hiệu lực trong tối đa hai tuần. Nếu xác thực được gửi qua HTTP không được mã hóa, kẻ tấn công có thể sử dụng phần mềm đánh hơi mạng để đánh cắp nó qua mạng công cộng hợp pháp hoặc giả mạo mạng hoàn toàn bằng mạng công cộng có tên chung, chẳng hạn như "sân bay" hoặc "thư viện". Mặc dù điều này sẽ không hoạt động trong Android 2.3.4 trở lên, bao gồm cả Honeycomb 3.0, chỉ bao gồm 1 phần trăm thiết bị đang sử dụng.

Tất nhiên, giải pháp an toàn nhất là tránh sử dụng các mạng Wi-Fi công cộng, không được mã hóa bằng cách chuyển sang mạng 3G và 4G di động bất cứ khi nào có thể. Nhưng đó không phải lúc nào cũng là một lựa chọn, đặc biệt là đối với chủ sở hữu máy tính bảng chỉ có Wi-Fi hoặc những người có gói dữ liệu chặt chẽ.

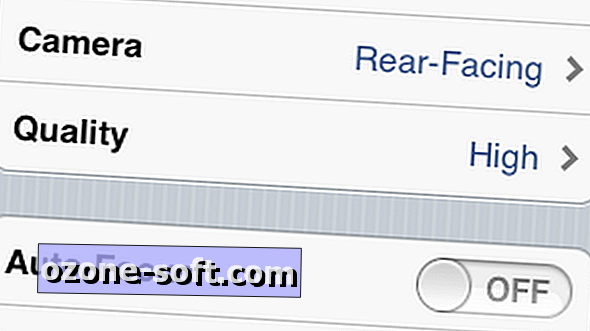

Một lựa chọn hợp pháp nếu cần thiết là vô hiệu hóa đồng bộ hóa cho các ứng dụng Google bị ảnh hưởng khi được kết nối qua Wi-Fi công cộng. Rủi ro bảo mật ảnh hưởng đến các ứng dụng kết nối với đám mây bằng cách sử dụng giao thức có tên authToken, không phải HTTPS. Các ứng dụng được thử nghiệm bởi các nhà nghiên cứu đã viết báo cáo tiết lộ lỗ hổng bao gồm Danh bạ, Lịch và Picasa. Gmail không dễ bị tổn thương vì nó sử dụng HTTPS.

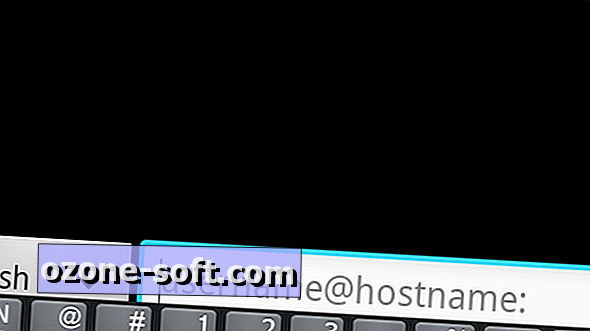

Tuy nhiên, đây là một sửa chữa rườm rà, vì nó yêu cầu phải đi vào từng ứng dụng trước khi bạn kết nối và tắt đồng bộ hóa thủ công trong suốt thời gian bạn sử dụng mạng Wi-Fi công cộng cụ thể. Một giải pháp dễ dàng hơn nhiều là sử dụng một ứng dụng. Một trong những ứng dụng tốt nhất để liên lạc an toàn là SSH Tunnel (tải xuống), được thiết kế cho người dùng Android bị mắc kẹt sau Great Firewall của Trung Quốc. Đường hầm SSH có một số hạn chế: bạn phải root điện thoại của mình để sử dụng nó và các nhà sản xuất khuyên mọi người không nên ở Trung Quốc tìm nơi khác để tìm ứng dụng đường hầm an toàn.

Một giải pháp tốt hơn dường như là ConnectBot (tải xuống), thậm chí còn cung cấp một phiên bản từ trang web của nó hỗ trợ các phiên bản Pre-Cupcake của Android.

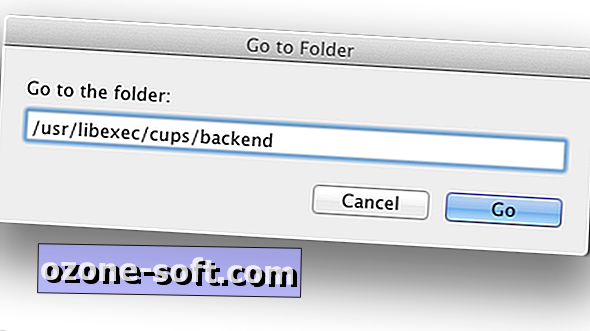

Người dùng ROM tùy chỉnh của bên thứ ba như CyanogenMod phải kiểm tra những cải tiến bảo mật mà ROM đã cài đặt của họ đi kèm. Ví dụ, CyanogenMod có hỗ trợ VPN được tích hợp và tắt. Người dùng Cyanogen có thể truy cập nó từ menu Cài đặt, nhấn Cài đặt không dây và Mạng, sau đó nhấn Cài đặt VPN.

Do sự phân mảnh trên các thiết bị Android, đây là một rủi ro bảo mật nghiêm trọng chỉ được giảm thiểu bằng cách giới hạn đối với các ứng dụng và mạng công cộng cụ thể. Giải pháp lý tưởng là Google phát hành các bản sửa lỗi ứng dụng hoặc cập nhật Android càng sớm càng tốt, mặc dù công ty đã không đưa ra dấu hiệu nào về những bước họ dự định thực hiện hoặc khi nào. Như mọi khi khi sử dụng mạng Wi-Fi công cộng, hãy thận trọng.

Để LạI Bình LuậN CủA BạN